导语:滥用PowerShell来传播恶意软件是一种常见的技术,事实上这也是许多无文件威胁使用的技术。Trend Micro研究人员近期就发现和拦截了此类威胁。

滥用PowerShell来传播恶意软件是一种常见的技术,事实上这也是许多无文件威胁使用的技术。Trend Micro研究人员近期就发现和拦截了此类威胁。Trend Micro安全产品检测到此次攻击活动主要是针对中国的系统。攻击首次出现是在5月17日,到5月22日达到峰值,然后进入稳定期。

进一步分析显示这是与之前使用混淆的PowerShell脚本来传播门罗币挖矿恶意软件的活动类似。之前的攻击活动覆盖的区域包括日本、澳大利亚、台湾、越南、香港和印度,此次攻击活动主要是针对中国。

此次攻击活动中还加入了一些新的技巧。比如,使用多种传播方法,使用执行不同任务的组件来传播加密货币挖矿机。还使用多层无文件方法使恶意PowerShell脚本可以在内存中下载和执行payload。最终的PowerShell脚本也是在内存中执行的,并且打包了所有恶意路径:使用SMB漏洞滥用、暴力破解系统、使用pass-the-hash攻击方法,并下载payload。

最新的门罗币挖矿恶意软件攻击活动

攻击链分析

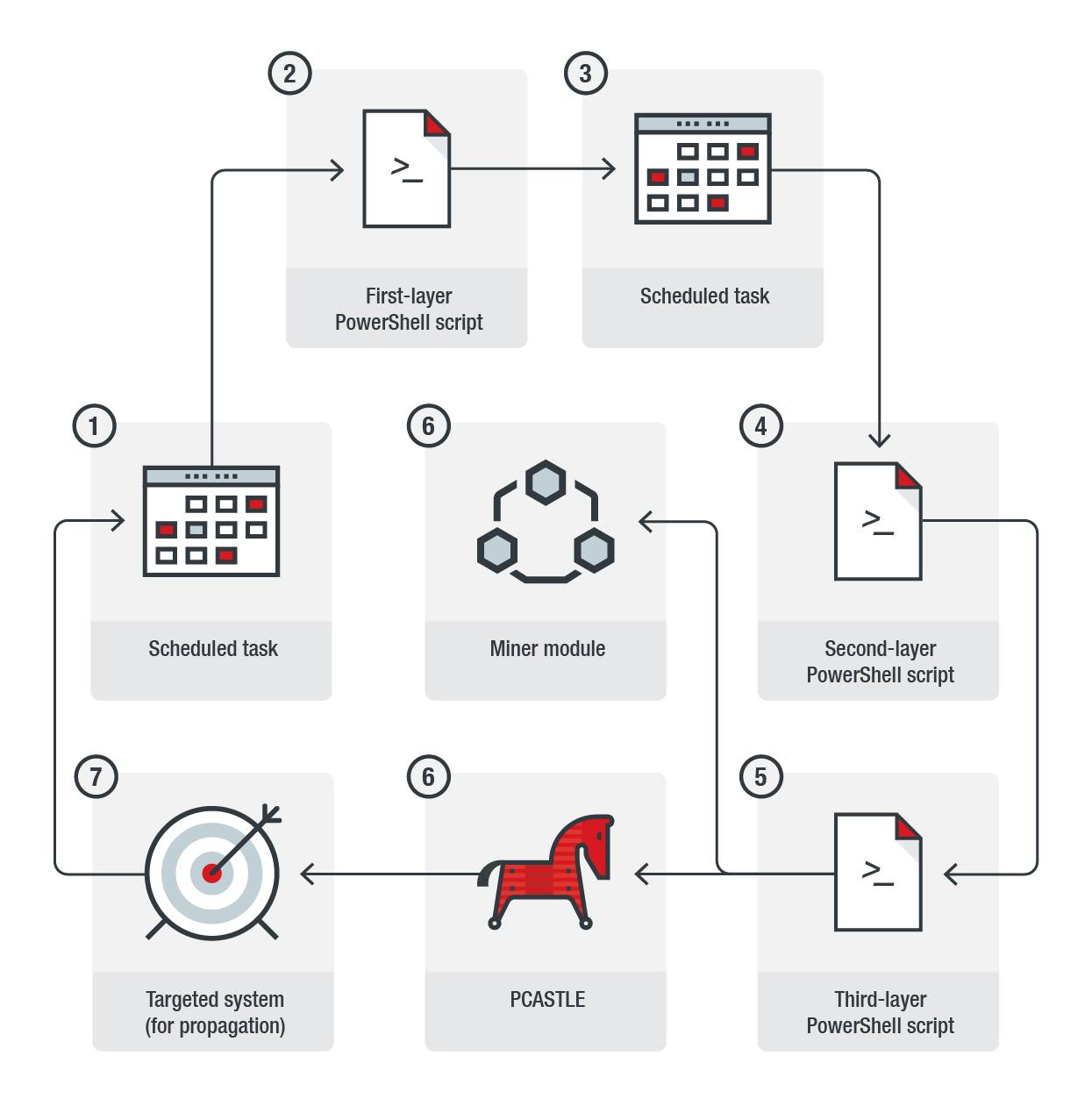

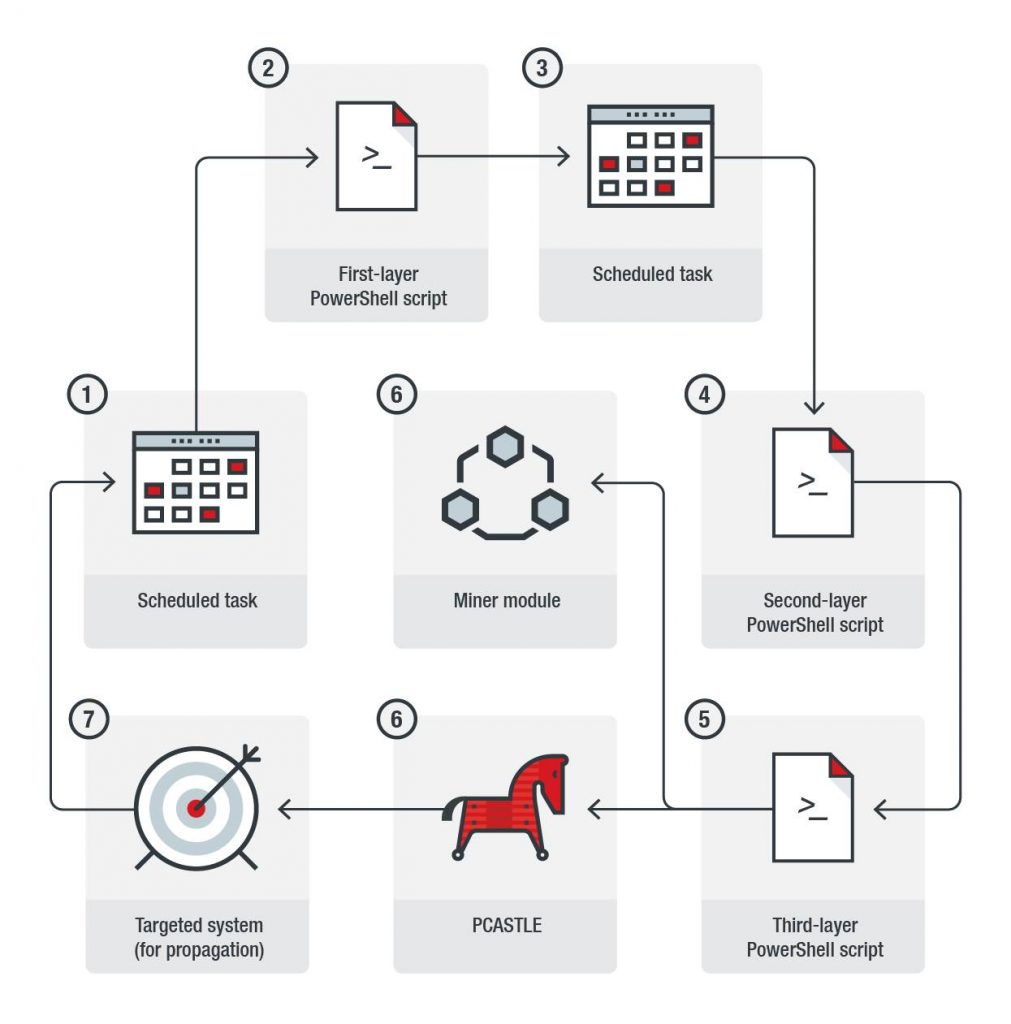

下面是攻击链的分析过程:

1、如果成功应用繁殖方法,就会执行计划任务或RunOnce注册表来下载第一层PowerShell脚本;

2、第一层PowerShell脚本会尝试访问脚本内的URL列表,下载PowerShell命令、执行并保存为另一个计划任务(每小时);

3、计划任务会执行PowerShell脚本来下载和执行第二层PowerShell脚本。在下载和执行第三层PowerShell脚本前会报告系统信息给C2服务器:

· 发送给C2服务器的系统信息包括计算机名、GUID、MAC地址、操作系统、架构和时间戳;

· 发送信息的格式为{url}?ID={ComputerName}&GUID={guid}&MAC={MacAddr}&OS={OS}&BIT={Architecture}&_T={Timestamp};

· C2通信会为连接使用唯一的用户代理:Lemon-Duck-{random}-{random}。

4、第三层PowerShell脚本会根据报告的系统信息下载加密货币挖矿模块,然后使用另一个公开的codem——Invoke-ReflectivePE,注入到PowerShell进程中。还会下载负责其他路径的PCASTLE脚本组件。该攻击活动使用的传播方法与之前攻击活动中的相似,但是打包到了一个单独的PowerShell脚本(PCASTLE)中。还使用EternalBlue漏洞利用、暴力破解、pass-the-hash等技术。

感染会继续一直到发现要感染的系统。手动下载时的PowerShell脚本的格式如下:

Invoke-Expression $(New-Object IO.StreamReader ($(New-Object IO.Compression.DelfateStream (&(New-Object IO.MemoryStream(,$([Convert]::FromBase64String(‘<Base64 encoded code>’)))), [IO.Copression.CompressionMode]::Decompress)), [Text.Encoding]::ASCII)).ReadToEnd();

攻击活动分析

攻击活动主要目标是中国,占总检测量的92%。从受害者分布来看,攻击的目标并不针对某个特定行业,可能主要是因为攻击的方法。使用SMB漏洞利用和暴力破解弱口令并不是针对特定行业的安全问题。攻击活动的运营者也并不关心受感染的用户是谁。

攻击活动使用XMRig作为payload的挖矿机模块。与其他挖矿机算法相比,门罗币挖矿算法使用的资源并不多,也不需要大量的处理能力。也就是说可以在不让用户察觉的情况下进行加密货币挖矿活动。

该攻击活动使用了2个域名,不同的URI和子域名对应不同的功能。

· t[.]zer2[.]com/{uri} –用于下载多层PowerShell脚本和报告系统信息

· down[.]ackng[.]com – 用于下载挖矿机payload的URL

· lpp[.]zer2[.]com:443 –payload的挖矿池

· lpp[.]ackng[.]com:443 – 第二个挖矿池

最佳实践

攻击者将目标转回中国系统的意图尚不明确。研究人员预测无文件技术是当前网络攻击图谱中的最主流的威胁。目前该工具是开源的,也就是说其他黑客也可以使用。攻击者可以利用这个合法系统管理工具来绕过传统的安全防御措施。因此,研究人员给出以下安全最佳实践:

· 深度防御策略。使用行为监控等安全机制来检测和预防异常路径和未授权的程序和脚本的运行,防火墙和入侵防御系统可以拦截恶意软件相关的流量。

· 对系统进行更新和打补丁。攻击者在本次攻击活动中使用了一个拥有补丁的漏洞利用。研究人员还推荐使用虚拟补丁或嵌入式系统。

· 限制对系统管理工具的访问。使用合法工具来绕过检测会增加威胁。

· 对系统进行安全加固。认证和加密机制可以防止对目标系统的非授权的修改,加强账号凭证应对暴力破解和词典攻击的能力。

本文翻译自:https://blog.trendmicro.com/trendlabs-security-intelligence/monero-mining-malware-pcastle-zeroes-back-in-on-china-now-uses-multilayered-fileless-arrival-techniques/

如若转载,请注明原文地址: https://www.4hou.com/malware/18452.html